Allgemeine Konfiguration

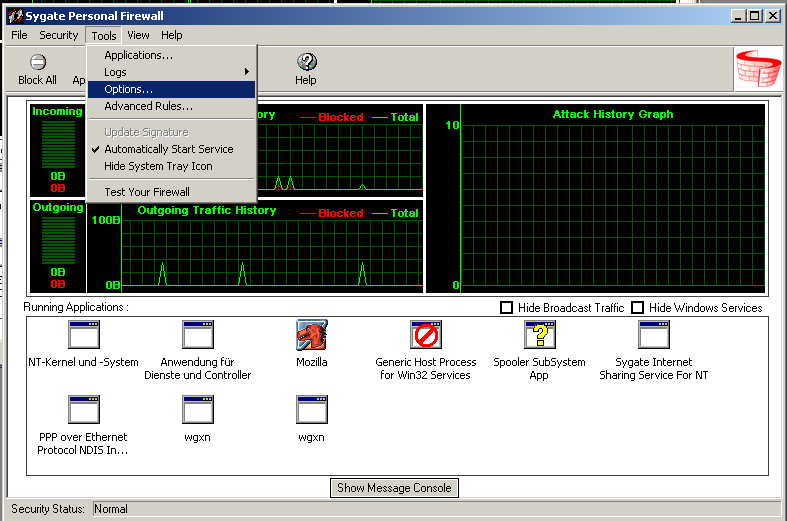

Das meiste ist selbsterklärend, wir arbeiten uns durch die Tools\Options für die Grundkonfiguration.

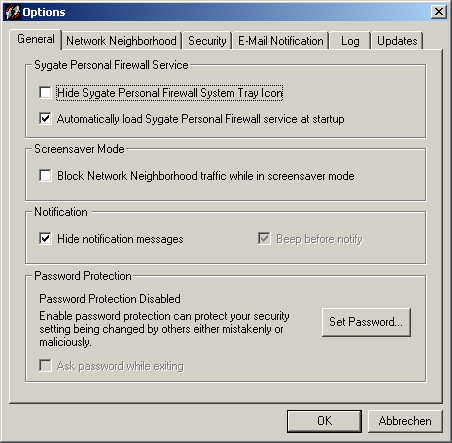

Im ersten Tab [General] ist nicht viel falsch zu machen.

Wer möchte kann das Sygate Icon im System Tray ausblenden.

Auch sollte die Firewall automatisch starten, das verhindert, das der Rechner aus Versehen ungeschützt bleibt.

Block Screensaver Mode kann jeder nach Gusto entscheiden, bei wem der Rechner Tag und Nacht läuft, sollte den Hacken ungesetzt lassen.

Hide Notification Messages wird man früher oder später automatisch setzen, wer es nicht macht bekommt unregelmässig ein kleine blaues Fenster mit Warnhinweisen.

Das Einschalten der Passwort Option sollte auf Rechner vorgenommen werden, an denen mehr als nur ein Benutzer (Familien-PC) arbeitet. Beim Versuch, Änderungen an der Firewall vorzunehmen, werden so unauthorisierte Personen davon abgehalten, Unsinn zu machen.

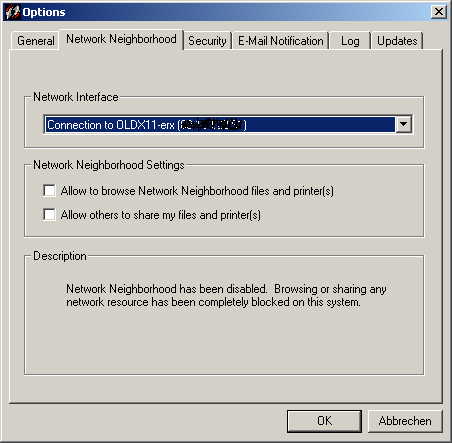

Das Tab [Network Neighborhood] wird uns später noch mehr beschäftigen. Hier sieht man ein DFÜ Eintrag (Dialup-Adapter)sowie eine geschwärzte IP-Adresse, weil der Rechner schon eingewählt ist.

Die Auswahl des Network Interfaces ist essentiel, in diesem Fall soll der DialUp-Adapter NICHT Dateien und Drucker sharen. Wer das doch macht, braucht keine Firewall.

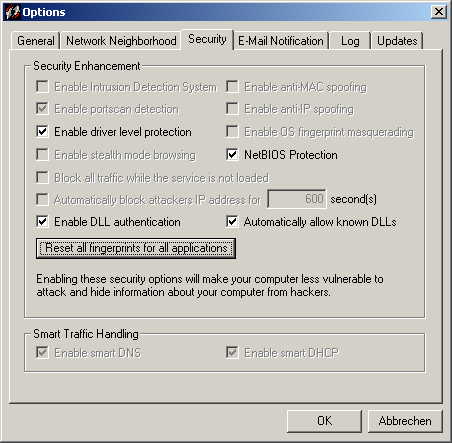

Hier wie im Bild dargestellt, das Setzen des "EnableDLL authentication" wird nur technisch versierten Anwendern empfohlen

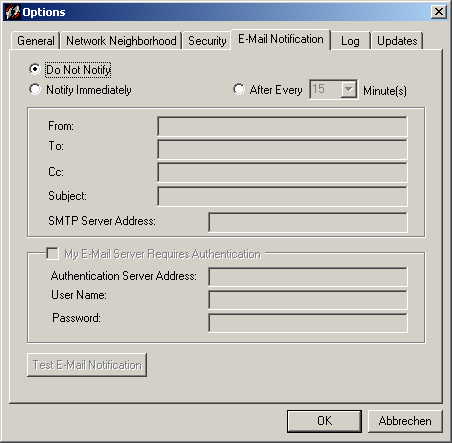

Email Benachrichtigungen für den wers braucht.

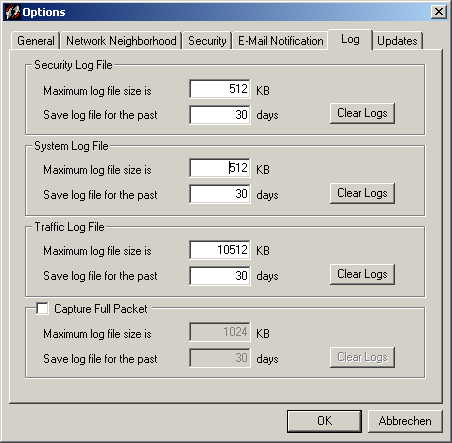

Die Grössen im Log File kann man auch lassen, nur das Traffic Log File sollte man erhöhen, um bei grossem Trafficaufkommen auch mehrere Tage zurück suchen zu können. Ausprobieren lohnt sich.

Capture Full Packet ist ein nettes Gimmick, aber nur von Profis auswertbar, daher deaktiviert.

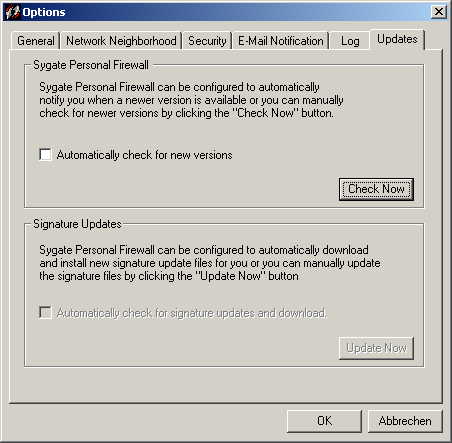

Updates hat noch nie funktoniert, man schaut besser selber auf den Webseiten nach, ob eine neuere Version vorhanden ist.

Damit ist die erste Konfiguration erledigt, jetzt geht es an das Feinabstimmung.

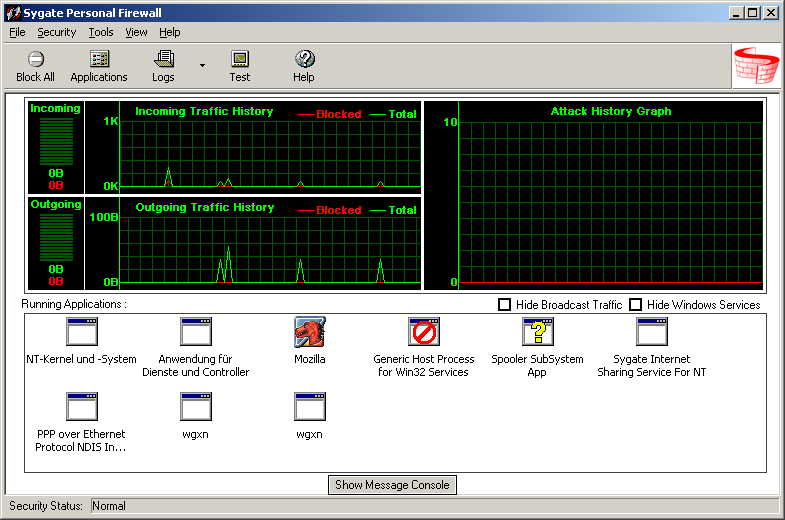

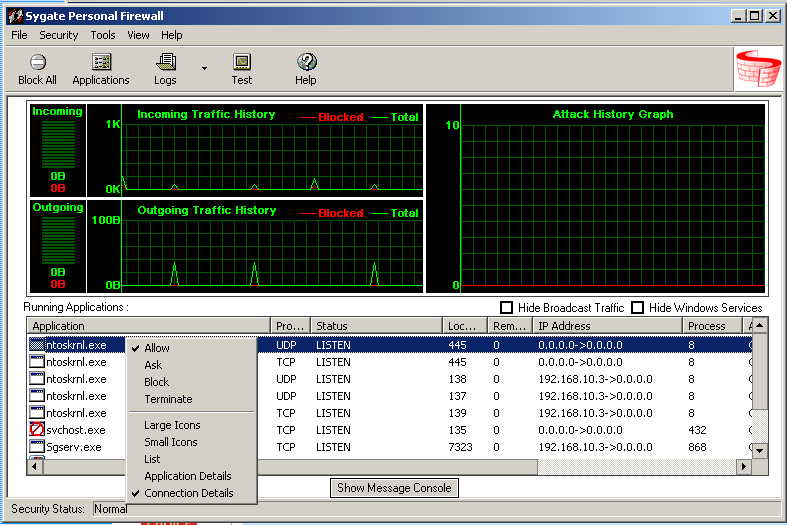

Ein Blick in das Feld Running Applications gibt ersten Aufschluss über die laufenden Prozesse mit ihren Portnummer und den Status Listen bzw. Connect, um das sehen zu können muß man auf Connection Details umschalten.

Hier sehen wir auch die Ports 135,137,138,139, 445, die später in einer Advanced Rule extra gesperrt werden.

Auf XP Systemen kann dazu noch die Ports 1500 und 5000 kommen.

Wer erfahren möchte, welchen Dienste auf die Ports ansprechen bzw. anbieten, sollte Googeln. Port und Portnummer sind gute Suchbegriffe.

Die Running Applications sind immer der erste Anlaufpunkt, wenn wir Informationen über die laufenden, netzwerkbenutzenden Programme benötigen.

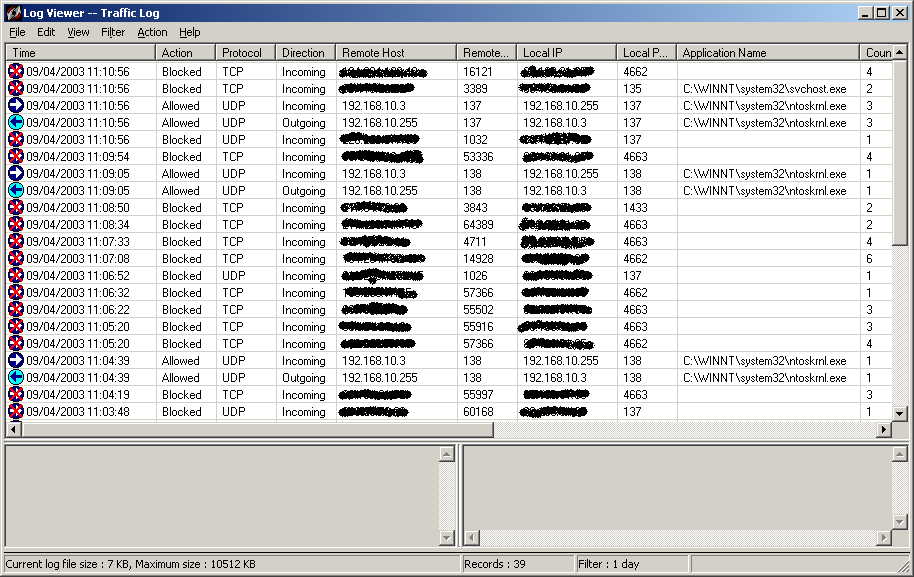

Im Traffic.log schliesslich können wir sehen, welche Ports tatsächlich von der Firewall gesperrt werden, und welche durchgelassen werden.

Aus Datenschutzgründen sind externe IP-Adressen geschwärzt, die 192.168.*.* sind Adressen aus dem internen Netz.

Hier sieht man ein Log, in dem die Advanced Rules ganze Arbeit tun und die Ports 135,137,138,139,445 nach draussen gesperrt werden.

Ins interne Netz ist dagegen alles freigeschaltet.

Diese Verhalten kann man mit den Advanced Rules einstellen.

Weiter geht es mit dem Erstellen von Advanced Rules.